PCI-DSS e o uso da criptografia

PCI-DSS e as regras de ouro para garantir uma certificação.

Conheça as recomendações do Software Security Framework – sucessor do PA-DSS, que envolvem o uso da criptografia. Estes são requisitos mandatórios de segurança.

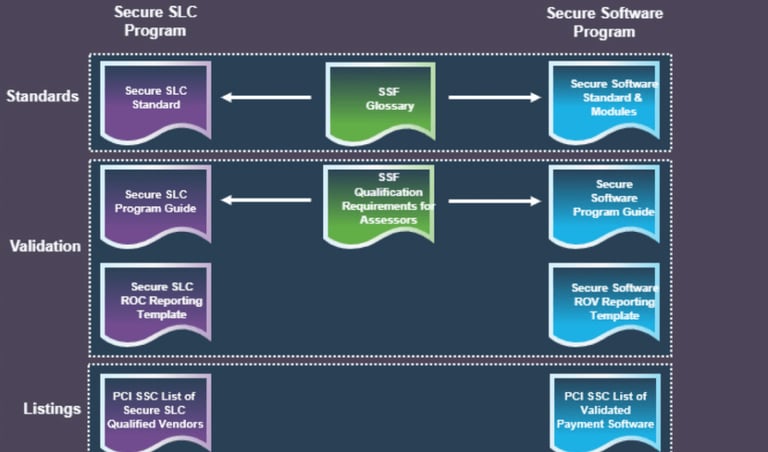

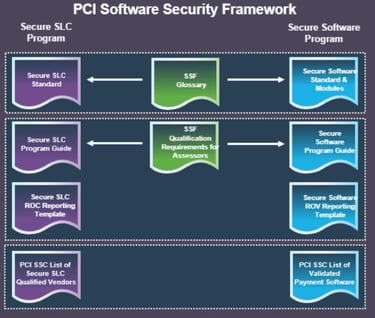

O SSF substitui o Padrão de segurança de dados de aplicativos de pagamento (PA-DSS) com requisitos modernos que suportam um gama mais ampla de tipos de software de pagamento, tecnologias, e metodologias de desenvolvimento.O SSF oferece mais agilidade para os desenvolvedores incorporarem segurança com práticas de desenvolvimento ágeis e ciclos de atualização frequentes ao aplicativo de pagamento . O SSF permite fornecimento acelerado de personalização e recursos para aplicativos de pagamento para comerciantes sem comprometer a segurança. Também melhora a consistência e transparência em testar aplicativos de pagamento, o que eleva a garantia de validação para comerciantes, provedores de serviços, e adquirentes que implementam e gerenciam o uso de soluções de pagamento. Este resumo fornece uma visão geral e descreve a importância do SSF, seus benefícios para as partes interessadas do setor de pagamentos e como ele é usado.O SSF é composto pelo Secure Software Standard e pelo Secure Software Lifecycle (Secure SLC) Standard.

Objetivo de Controle 3 - Retenção de dados confidenciais

O software protege a confidencialidade e a integridade dos dados sensíveis (transitórios e persistentes) durante a retenção.Em sua orientação o documento orienta que o software deve manter controles e mecanismos de segurança para proteger todos os dados confidenciais enquanto são retidos pelo software.

Exemplos de controles de segurança de software incluem gravar em um local de memória seguro ou usar criptografia para tornar os dados ilegíveis.O software exclui com segurança dados sensíveis quando não são mais obrigatórios.

O documento afirma que a exclusão segura pode ser necessária no final de uma operação específica do software ou após a conclusão dos requisitos de retenção especificados pelo usuário. No último caso, o software deve ser desenvolvido para fornecer funcionalidade para facilitar a exclusão segura dos dados confidenciais após o término do período de retenção especificado pelo usuário.

Somente em circunstâncias em que a retenção de dados confidenciais é explicitamente permitida, os dados devem ser retidos após a conclusão do processamento da transação. O software não divulga dados sensíveis por meio de canais não autorizadosA explicação: Medidas proativas para garantir que dados confidenciais não sejam “vazados” inadvertidamente devem ser implementadas pelo software. A divulgação de dados confidenciais para partes não autorizadas geralmente ocorre por meio de saídas ou canais desconhecidos ou não intencionais. Por exemplo: dados confidenciais podem ser divulgados involuntariamente por meio de rotinas de tratamento de erros ou exceções, canais de registro ou depuração, serviços e / ou componentes de terceiros, ou através do uso de recursos compartilhados, como memória, disco, arquivos, teclados, monitores, e funções. Mecanismos de proteção devem ser implementados para garantir que dados confidenciais não sejam divulgados acidentalmente por esses meios.

Objetivo de Controle 6 - Proteção de Dados Confidenciais

Este objetivo de controle define que os dados confidencias devem ser protegidos em repouso e em trânsito.Os dados confidenciais devem ser protegidos onde quer que sejam armazenados.Os motivadores da proteção pode ser a integridade dos dados, a confidencialidade ou ambos. Os tipos de dados e a finalidade di seu uso normalmente determinam a necessidade de proteção de integridade ou confidencialidade. Em qualquer caso, os requisitos de proteção devem ser claramente definidos.Nos casos em que a motivação para a proteção dos dados é a confidencialidade, será necessário definir onde e por quanto tempo os dados são retidos. Devem ser documentados os detalhes de todos os locais onde o software pode armazenar os dados, inclusive em qualquer software ou sistema subjacente – como sistema operacional, arquivos de log, bancos de dados, etc. – incluindo os controles de segurança usados para proteger os dados.

Quando armazenados de forma persistente, os dados confidenciais devem ser protegidos para evitar acesso malicioso ou acidental. Exemplos de métodos para tornar os dados confidenciais ilegíveis incluem o uso de um hash unilateral ou o uso de criptografia forte com processos de gerenciamento de chave associados. Outras abordagens podem envolver o uso de um token de índice ou um teclado único. Um token de índice é um token criptográfico que substitui os dados confidenciais com base em um determinado índice por um valor imprevisível. Onde for necessária a proteção da integridade de dados confidenciais , a criptografia forte com práticas de gerenciamento de chaves apropriadas é um método que pode ser usado para satisfazer os requisitos de proteção de integridade durante o armazenamento